Исследователи безопасности из подразделения Netlab китайской ИБ-компании Qihoo 360 выяснили, что взломанные сайты на WordPress заражают вредоносом Linux.Ngioweb, а затем эти ресурсы для своей деятельности использует коммерческий прокси-сервис.

Об этом сообщается в блоге компании.

Специалисты выяснили, что сервис, предлагающий бесплатные и платные прокси-серверы, имеет в своем распоряжении огромный ботнет из взломанных сайтов под управлением WordPress. Они предупредили, что весь трафик пользователей любого прокси-сервера Free-Socks.in проходит через сеть взломанных сайтов по всему миру.

Среди этих скомпрометированных WordPress-сайтов 15 оказались расположены в Украине.

Входящие в ботнет взломанные сайты под управлением WordPress заражены web-оболочкой, играющей роль бэкдора, и вредоносным ПО Linux.Ngioweb, использующимся в качестве прокси. Linux.Ngioweb является совершенно новым образцом и никогда ранее не встречался.

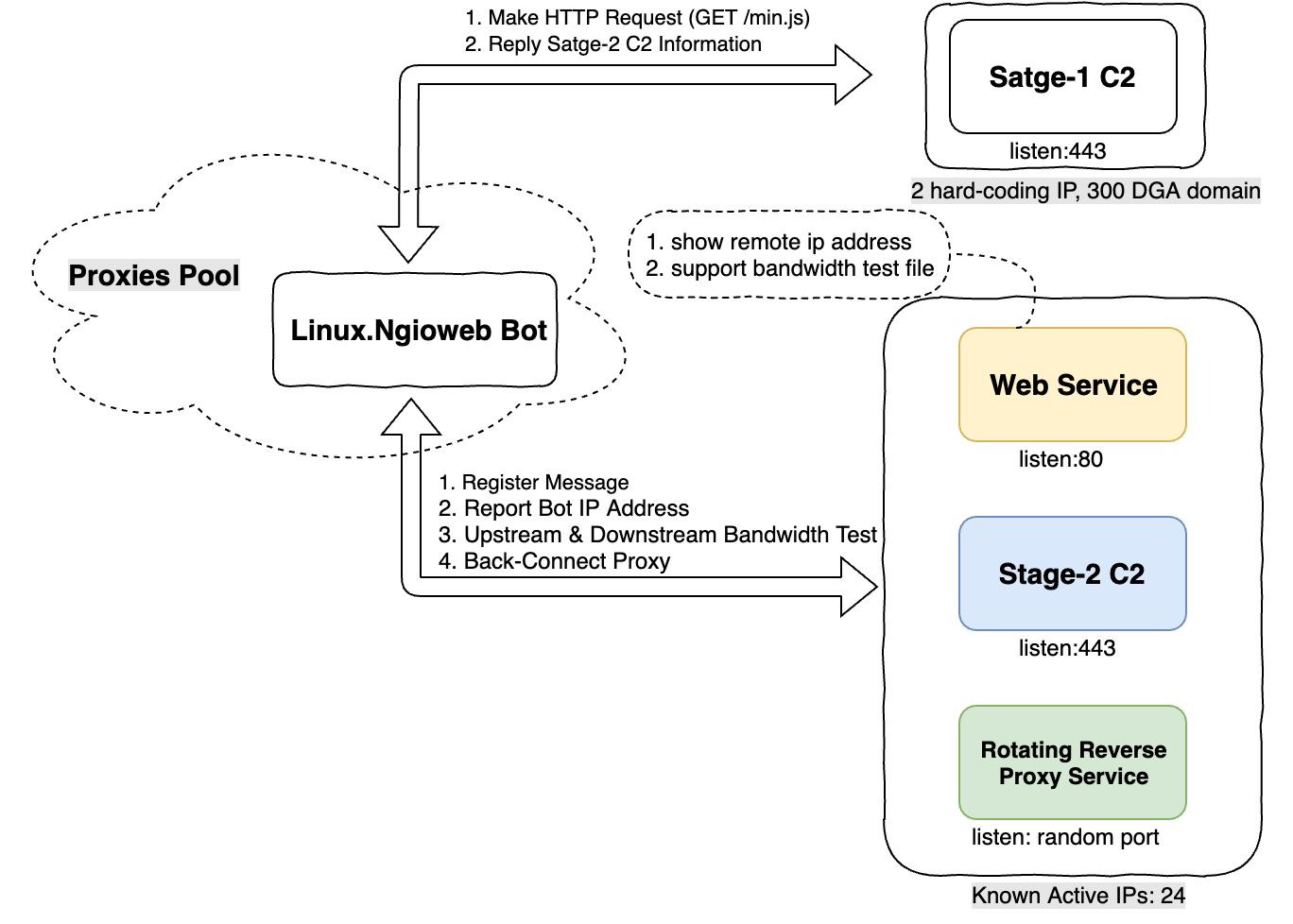

Вредонос содержит в себе сразу два C&C-сервера. Первый (Stage-1) используется для управления всеми зараженными сайтами (ботами). Второй набор серверов (Stage-2) представляет собой backconnect прокси-серверы между сервисом Free-Socks и зараженными сайтами. Именно Stage-2 перенаправляет трафик клиентов на взломанные сайты WordPress.

Linux.Ngioweb представляет собой портированное на Linux вредоносное ПО Win32.Ngioweb, изначально предназначенное для Windows. Win32.Ngioweb был обнаружен в августе 2018 года и использовался как прокси-бот в аналогичных кампаниях. Единственное отличие Linux-версии от оригинальной – добавление алгоритма DGA, ежедневно генерирующего заранее установленные доменные имена для C&C-сервера Stage-1.

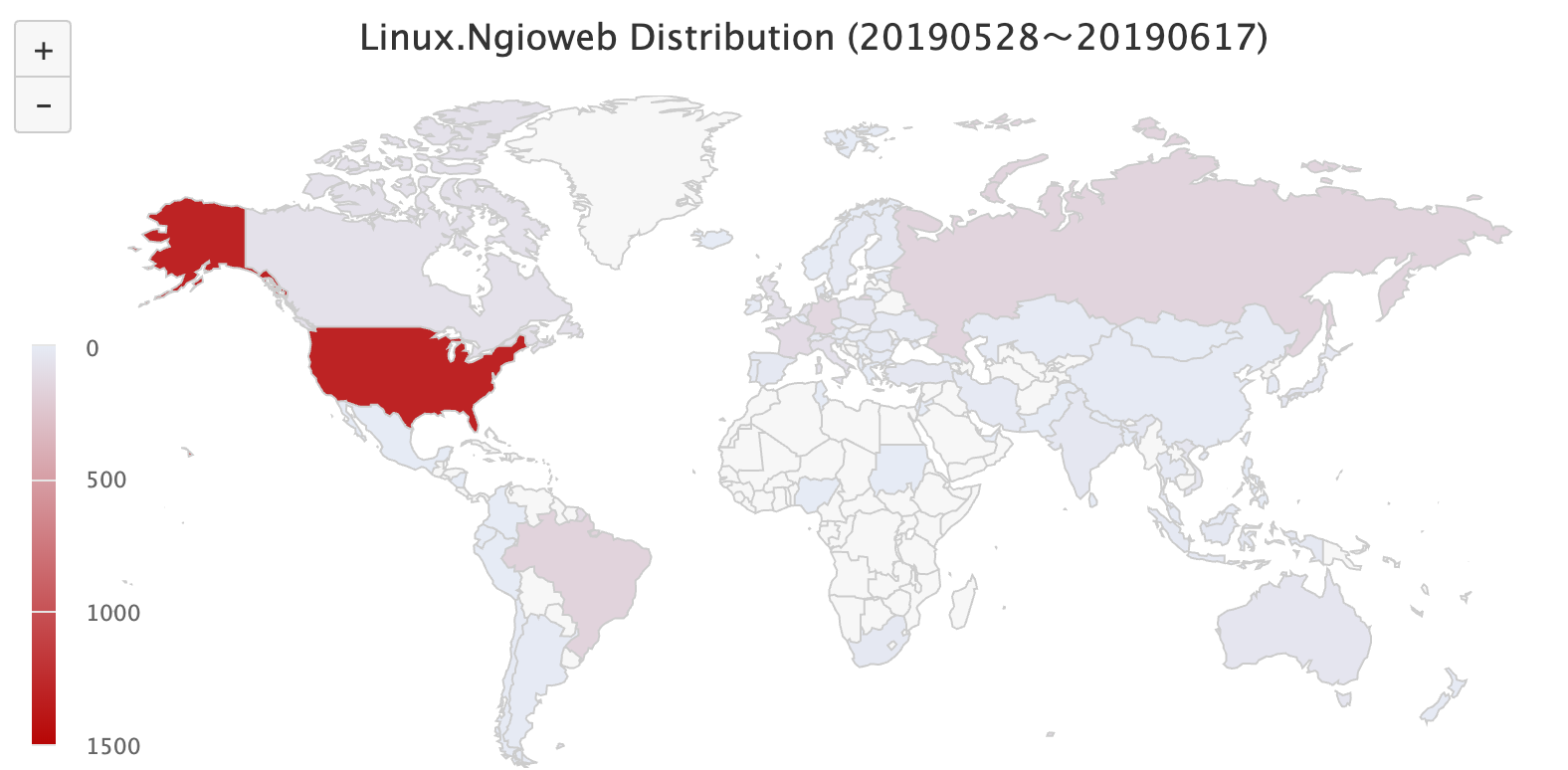

Взломав используемый злоумышленниками DGA, специалисты смогли оценить масштаб происходящего. За время наблюдений аналитикам удалось обнаружить 2692 скомпрометированных WordPress-сайта, более половины из которых оказались расположены в США.

Стоит отметить, что среди этих скомпрометированных WordPress-сайтов 15 оказались расположены в Украине. Ниже приведен подробный список стран / регионов с количеством инфицированных IP-адресов:

US 1306

BR 156

RU 152

DE 133

FR 102

SG 98

NL 80

GB 66

CA 66

IT 64

VN 42

AU 36

PL 31

TR 28

JP 26

IN 26

ZA 21

ID 19

ES 18

UA 15.

- Ранее специалисты Киберполиции Украины обнаружили уязвимость операционных систем версий Windows 7, Windows Server 2003, Windows Server 2008 и более старых версий Windows, и предупреждают, что если не выполнить их обновление, хакеры смогут воспользоваться уязвимостями для удаленного использования пораженного компьютера и похищения конфиденциальной информации.

«Сушки» падають, Чорноморському флоту — «царство небесне», а НПЗ ворога «на стопі»: успіхи України у війні за перший квартал 2024 — коментує генерал-майор Ягун

«Сушки» падають, Чорноморському флоту — «царство небесне», а НПЗ ворога «на стопі»: успіхи України у війні за перший квартал 2024 — коментує генерал-майор Ягун