Экспертам из нескольких компаний удалось взломать шифрование вымогателей Petya и CryptoHost.

Об этом сообщает “Хакер”.

Таким образом, жертвам указанных вирусов теперь не нужно будет платить злоумышленникам выкуп. Отметим, что исследователи уже обнародовали инструменты для расшифровки файлов.

CryptoHost

Вредоносная программа CryptoHost отличается от прочих вирусов тем, что помещает специальные файлы в защищенные паролями архивы, а не шифрует их. Вредоносная программа охотится за 34 типами файлов и после шифрования в директории C:\Users\[username]\AppData\Roaming начинает требовать выкуп в размере 0,33 биткоина (около $140). У CryptoHost нет командных серверов, программа лишь иногда проверяет, был ли оплачен выкуп.

Специалисты рассказали, что авторы CryptoHost использовали для создания паролей несложную схему, об обнаружении которой заявила команда экспертов из MalwareForMe, MalwareHunterTeam, специалисты Bleeping Computer и независимый исследователь Майк Гиллеспи.

По словам экспертов, вымогатель использовал для генерации SHA1 хеша ID процессора на конкретном компьютере, серийный номер диска C:\ и серийный номер материнской платы. После этого хеш применялся для присвоения имен архивированным файлам и создания пароля к архивам, наряду с именем пользователя, закрепленном в Windows. В том случае, если RAR-архив был расположен в C:\Users\[username]\AppData\Roaming, директория называлась 1234567890ABCDEF, а имя пользователя в Windows – Martin, пароль от архива был бы: 1234567890ABCDEFMartin.

ЧИТАЙТЕ ТАКЖЕ: Хакерский чемоданчик: 14 гаджетов для взломщиков

Для извлечения данных пользователям нужно уничтожить системный процесс вредоносной программы. Для этого следует лишь открыть “Диспетчер задач”, найти процесс cryptohost.exe и остановить его. После этого можно начинать распаковку архивов.

Специалисты заверили, что большинство антивирусов уже распознают вредоносное программное обеспечение CryptoHost, поэтому для полного очищения своей системы от вируса нужно позволить антивирусному ПО сделать свою работу.

Petya

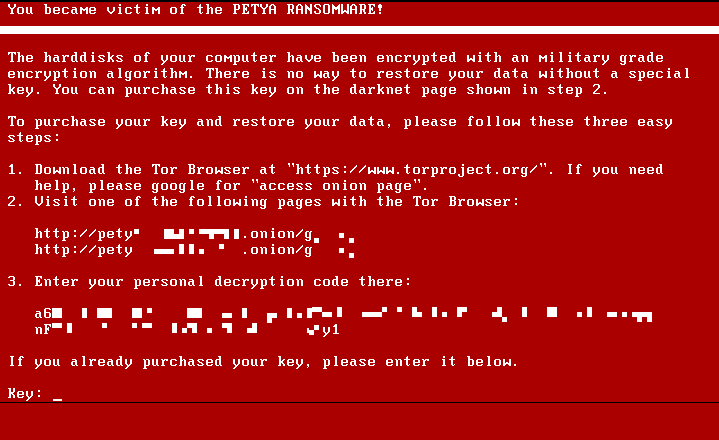

Эксперты по безопасности обратили внимание на вымогателя под псевдонимом Petya в конце марта 2016 года. Специалисты сразу же пояснили, что Petya отличается от большинства шифровальщиков. Вредоносная программа не просто шифрует файлы, оставляя зараженный компьютер в рабочем состоянии, но и лишает человека доступа к жесткому диску. Вредоносная программа от вымогателя Petya проникает в Master Boot Record, препятствуя нормальной загрузке ОС, и шифрует Master File Table.

Анонимному исследователю под ником Leo Stone удалось взломать шифрование вредоноса. В минувшую субботу он сообщил о победе над вымогателем. Стало известно, что он сумел взломать программу “Пети”, использовав генетические алгоритмы.

Свои результаты Стоун выложил на GitHub и создал два специальных сайта, на которых находятся вся необходимая информация для генерации кодов дешифровки.

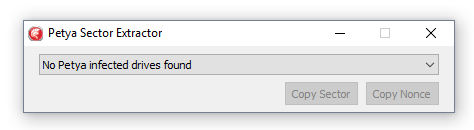

Метод Стоуна одобрили эксперты, однако на первых порах возникла одна проблема. Дело в том, что для расшифровки файлов жертвы должны были извлечь некоторую информацию со своих жестких дисков, что иногда представляет проблему даже для профессионалов, не говоря уже о рядовых пользователях. К счастью, на помощь пришел эксперт компании Emsisoft Фабиан Восар, который создал инструмент Petya Sector Extractor для извлечения необходимой информации с диска.

Для расшифровки зараженных файлов пользователям придется снять винчестер с компьютера и подключить его к другому ПК, работающему под управлением ОС Windows. После этого нужно запустить инструмент Фабиана Восара, который обнаружит пораженные шифровальщиком области. Как только Petya Sector Extractor завершит свою работу, пользователю нужно нажать первую кнопку Copy Sector (“Скопировать сектор”) и перейти на сайт Лео Стоуна, вставив скопированные данные через Ctrl+V в поле ввода текста (Base64 encoded 512 bytes verification data). Затем вернуться к утилите Фабиана Восара, нажать вторую кнопку Copy Sector и вновь скопировать данные на сайт Стоуна, вставив их в другое поле ввода (Base64 encoded 8 bytes nonce). После заполнения обоих полей пользователь может нажимать Submit и запускать работу алгоритма.

Сайт должен предоставить пароль для расшифровки данных, после чего нужно вернуть жесткий диск в пострадавший компьютер, запустить систему и ввести полученный код в окне вымогателя. В результате информация будет расшифрована.

Напомним, ранее сообщалось о JavaScript-вирусе, который меняет настройки DNS на домашних роутерах через смартфоны.

Колишня помічниця Лещенка, нардеп Марина Бардіна придбала нову нерухомість

Колишня помічниця Лещенка, нардеп Марина Бардіна придбала нову нерухомість