Хакер Финиас Фишер рассказал о том, как взломал Hacking Team.

Об этом сообщает “Хакер”.

Примерно через год после взлома компании Hacking Team, результатом которого стала утечка 400 Гб внутренних данных, появился человек, взявший на себя ответственность за случившееся. На прошедших выходных хакер, известный как Финиас Фишер, опубликовал большой материал о взломе Hacking Team на PasteBin. В своей статье хакер в деталях поведал, как самостоятельно взломал Hacking Team, а также какие техники и инструменты использовал. Кроме того, Финиас Фишер объяснил, зачем он взломал Hacking Team.

Отметим, что до скандального взлома о компании Hacking Team было известно мало, но после утечки данных любой желающий получил возможность в деталях ознакомиться с принципами работы компании, создающей инструменты для массовой слежки, разрабатывающей эксплоиты и программное обеспечение на грани легального.

В результате руководство компании решило оправдаться и принести свои извинения за случившееся. Интересно, что в итоге сама Hacking Team не слишком пострадала и даже сумела остаться на плаву.

Свою публикацию Финиас Фишер сделал в виде мануала для начинающих хакеров. В частности, он прочитал самую настоящую лекцию об информационной безопасности в целом, рассказав даже о самых азах. Фишер объяснил, почему использование браузера Tor – это не панацея, научил правильно пользоваться поиском Google и пояснил, каким образом стоит собирать личные данные о жертве и применять социнженерию. В данной же статье речь идет именно о взломе Hacking Team.

ЧИТАЙТЕ ТАКЖЕ: Крупнейшая база персональных данных оказалась под угрозой хакерских атак

Входной точкой хакерской атаки стало “встроенное устройство”, которое было подключено к внутренней сети Hacking Team. Хакер не рассказал, о каком именно устройстве идет речь, подчеркнув, что обычно найти точку проникновения гораздо легче. Специально для этой атаки ему пришлось найти 0-day в “устройстве” и создать специальную прошивку, оснастив ее бэкдором. По словам хакера, на создание удаленного root-эксплоита ушло две недели. Данные о самой 0-day уязвимости хакер не стал раскрывать, заявив, что этот баг до сих пор не исправлен.

После проникновения в сеть Hacking Team Фишер некоторое время наблюдал и занимался сбором данных. Кроме того, хакер написал ряд специальных инструментов для атаки, использовав свой root-эксплоит всего лишь один раз – для внедрения в сеть. В систему же он возвращался уже через оставленный бэкдор. При проведении опытов он старался не дестабилизировать систему и не выдать себя, поэтому в течение нескольких недель хакер тренировался и проверял все подготовленные инструменты в сетях других компаний. Для изучения сети Hacking Team Фишер использовал busybox, nmap, Responder.py, tcpdump, dsniff, screen и другие тулзы.

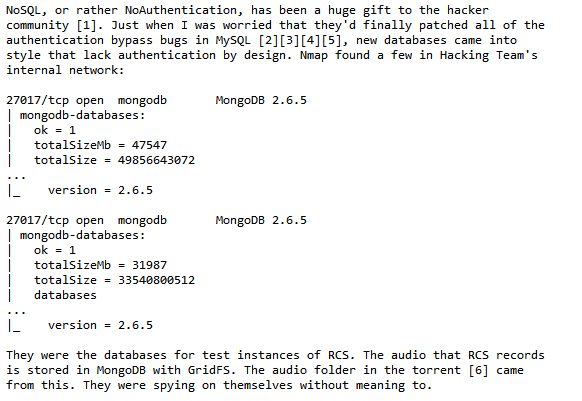

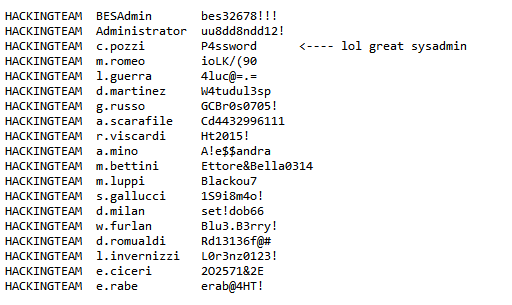

Фишер признался, что вскоре ему повезло. В публикации отмечается, что он обнаружил пару уязвимых баз MongoDB, которые были совершенно неправильно сконфигурированы. В них хакер нашел информацию о бэкапах компании, вскоре добравших и до самих бэкапов. Самой полезной находкой оказался бэкап почтового сервера Exchange. В нем Фишер начал внимательно искать информацию о паролях или хешах, которые предоставили бы доступ к серверу. Для этого он использовал pwdump, cachedump и lsadump. Фишеру вновь повезло, так как он обнаружил учетные данные аккаунта администратора BES (BlackBerry Enterprise Server). Обнаруженные данные оказались действительны, что позволило хакеру повысить свои привилегии в системе, получив пароли других пользователей, среди которых был и пароль администратора домена.

ЧИТАЙТЕ ТАКЖЕ: Баг 1970: хакеры могут сломать iPhone по Wi-Fi

На этом этапе Фишер начал опасаться того, что его присутствие заметят, решив срочно скачать информацию с почтового сервера компании. Тем не менее хакера администраторы так и не обнаружили.

Изучив похищенные документы и письма, Фишер понял, что пропустил “Rete Sviluppo”. Речь идет об изолированной сети внутри основной сети Hacking Team, где хранились исходные коды RCS (Remote Control System), – шпионского ПО для слежки за пользователями. Решив, что у системных администраторов должен быть доступ к данной сети, Фишер с повышенными ранее правами проник на компьютеры Мауро Ромео и Кристиана Поцци. В компьютеры своих жертв хакер подсадил кейлоггеры, программы, делающие снимки экрана, поработал с рядом модулей metasploit и изучил содержимое компьютеров. В системе Поцци удалось обнаружить Truecrypt-том. Хакеру оставалось попросту дождаться, пока разработчик его смонтирует, после чего он скопировал все данные. Среди файлов с зашифрованного тома находился и обычный файл .txt с множеством разных паролей. Нашелся там и пароль от сервера Fully Automated Nagios, имеющий доступ к закрытой сети Sviluppo для мониторинга.

ЧИТАЙТЕ ТАКЖЕ: Хакеры используют ошибку в Adobe Flash Player для вымогания денег

Просматривая похищенную почту, хакеру удалось обнаружить, что один из сотрудников получил доступ к репозиториям компании. Пароль сотрудника для входа в систему был известен Фишеру, поэтому он решился применить его для доступа к git-серверу. Фишер отмечает, что сработал не только пароль, но и sudo. Для доступа к серверу GitLab и Twitter-аккаунту компании он использовал функцию “Я забыл пароль”, так как имел свободный доступ к почтовому серверу компании.

На этом Фишер счел компрометацию Hacking Team окончательной и всецелой.

“Вот и все, что мне потребовалось, чтобы уничтожить компанию и остановить нарушение прав человека. Вот она – красота и ассиметрия хакинга: всего 100 часов работы – и один человек может перечеркнуть годы работы многомиллионной компании. Хакинг дает аутсайдерам шанс сражаться и победить”, – написал Фишер.

Ранее сообщалось, что в Сети оказались личные данные 50 млн жителей Турции и 55 млн филлипинцев.