Египетский исследователь Мохамед А. Басет, пытаясь скомпрометировать Telegram, обнаружил уязвимость в веб-клиенте мессенджера.

Об этом сообщает “Хакер”.

Египетский исследователь заявил, что веб-клиент Telegram не был защищен от обыкновенных кликджекинг-атак. Вместо заголовка X-Frame-Options веб-версия популярного мессенджера использовала технику “выталкивания фреймов” (frame busting) с целью предотвращения внедрения iframe на сайт.

Добавив атрибут sandbox к своему iframe, хакер успешно атаковал веб-клиент Telegram, обойдя защиту.

Исследователь пояснил, что дополнительно мессенджер Telegram использовал еще один трюк: через CSS любым тегам HTML присваивалось значение none, в результате чего практически весь успех сводился на нет. Тем не менее Басен решил продолжить начатое.

ЧИТАЙТЕ ТАКЖЕ: Хакеру удалось взломать ОС на Tesla Model S и установить Gentoo Linux

“Все, что нам нужно, это просто заблокировать доступ к файлу стиля, который отвечает за главную страницу веб-приложения”, – добавил исследователь.

Для предотвращения доступа к https://web.telegram.org/css/app.css он предложил реализовать man-in-the-middle атаку или же воспользоваться другой техникой.

После этого у злоумышленника появилась возможность изменить конфиденциальные данные залогиненного пользователям Telegram (пароль, email для восстановления данных и т. п.). Также он смог отправлять сообщения от лица скомпрометированного пользователя, посылать приглашения в группы и запросы контактов. Он отмечает, что появилась возможность отметить все сообщения пользователя как прочитанные, дополнительно эксплуатировав CSRF (cross-site request forgery) баг в веб-клиенте.

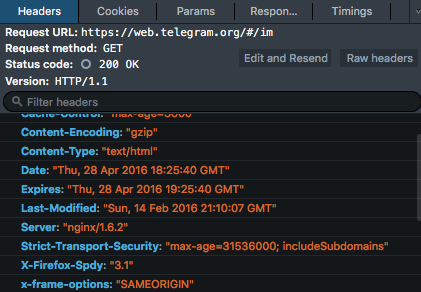

На устранение проблемы у специалистов Telegram ушло около четырех дней. В пятницу, 29 апреля 2016 года, Басет сообщил, что уязвимость была исправлена: теперь веб-клиент использует заголовок X-Frame-Options на стороне сервера.

Ранее сообщалось, что Rutracker нашел способ обойти блокировку с помощью бота в Telegram.