27 июня ряд украинских предприятий, включая государственные, подверглись хакерской атаке. Виновником того, что такие компании как “Ощадбанк” и “Укрпочта” вынуждены были перейти в режим консультаций, стал шифровальщик-вымогатель Petya. #Буквы рассказывают, кто уже пострадал от злосчастного “локера”, как обезопасить себя от мошенников, и как бесплатно разблокировать жесткий диск.

КТО ПОДВЕРГСЯ АТАКЕ?

На данный момент известно о нескольких объектах, которые пострадали от хакерской атаки или ввели в связи с ней режим повышенной безопасности.

Одним из первых о вмешательстве в работу банков предупредил Национальный банк Украины. Немногим позже “Ощадбанк” заявил о введении регламента на случай форс-мажорных обстоятельств, порекомендовав клиентам временно пользоваться банкоматами других учреждений. Мобильный и сетевой банкинг компании работает в штатном режиме. 27 июня отделения “Ощадбанка” будут работать в режиме консультаций.

О временных неудобствах также сообщает пресс-центр OTP Bank, однако причина незапланированных технических работ не уточняется.

По состоянию на 17:15 сайт “Новой почты” работал с перебоями. На страничке компании в Facebook сообщалось, что из-за массированной атаки вируса Petya временно не работают отделения и контакт-центр “Новой почты”.

Руководитель “Укрпочты” Игорь Смелянский сообщил о том, что в их компании повреждена часть компьютеров, но с иронией добавил, что компания славится обилием “бумажных” процессов и постарается вскоре восстановить все операции. Отследить посылку через сайт “Укрпочты” пока невозможно.

Об атаках также сообщили пресс-службы компании “Киевэнерго”, где из-за вируса временно были отключены все компьютеры, и “Укрэнерго”, где возникшие проблемы назвали не критическими. “Все стабильно и контролируемо”, – отметили там.

Ряд СМИ сообщили, что атаке подвергся “ПриватБанк”, однако руководитель пресс-службы банка Инна Музычук опровергла слухи в своем Facebook, подчеркнув, что ни отделения банка, ни его электронные сервисы не подверглись взлому.

Банки и объекты энергетической инфраструктуры – не единственные жертвы атаки. С вирусом также столкнулись украинские телеком-фирмы. В частности, “24 канал”, являющийся частью “ТРК Люкс”, сообщает об атаке на этот медиа-холдинг, в который также входят “Радио Максимум” и “Радио Люкс”.

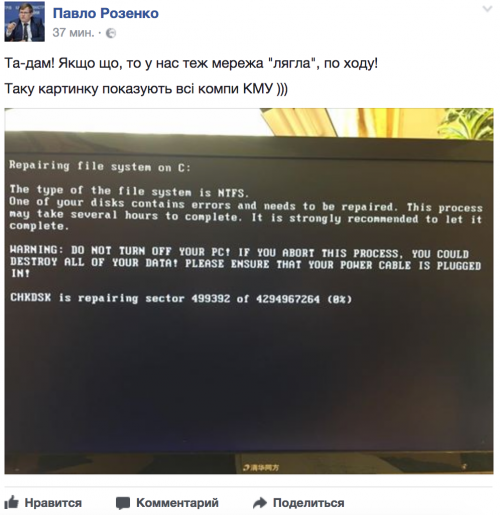

Компьютеры Кабмина также пострадали – об этом сообщил в соцсети вице-премьер Павел Розенко, прикрепив фото с экраном “проверки диска”, который появляется перед блокировкой Windows вирусом Petya.

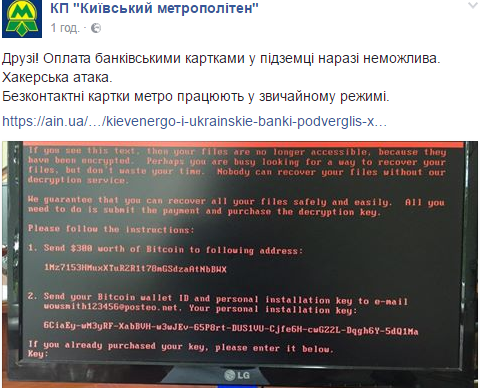

Киевский метрополитен, судя по опубликованному фото, подвергся атаке все того же вируса. В связи с этим временно недоступна оплата проезда банковскими картами.

Наконец, гендиректор аэропорта “Борисполь” Павел Рябкин написал у себя в Facebook о том, что на предприятии возникла “внештатная ситуация – спам-атака”. В связи с ней не исключена возможность задержки рейсов.

По состоянию на 17:15 электронное табло на официальном сайте международного аэропорта “Борисполь” было недоступно. Хотя представитель предприятия и назвал проблему спам-атакой, можно предположить, что “Борисполь” столкнулся с той же ситуаацией, что и остальные жертвы (среди которых, вероятно, есть ряд менее крупных предприятий), поскольку злополучный вирус распространяется посредством безобидных на вид е-мейлов.

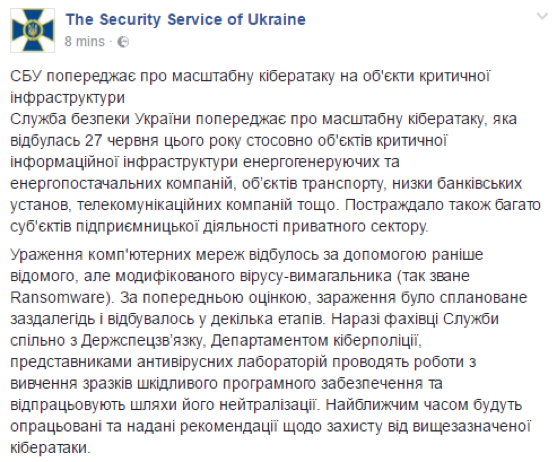

По данным Службы безопасности Украины, кибератака была спланирована заранее и происходила в несколько этапов. В настоящее время СБУ совместно с Госспецсвязи, Киберполицией и представителями антивирусных лабораторий отрабатывают пути нейтрализации вируса.

ЧТО ИЗ СЕБЯ ПРЕДСТАВЛЯЕТ PETYA?

Вирус Petya – это так называемый локер (блокировщик), который предотвращает загрузку операционной системы. Он появился на волне “успеха” вымогателя WannaCry, за которым последовало рождение ряда имитаторов – DarkoderCrypt0r, Aron WanaCrypt0r, Wanna Crypt, Wanna Decryptor.

Petya распространяется, как правило, через почту – письмо маскируется под деловую корреспонденцию, однако содержит фишинговую ссылку, ведущую к загрузке вируса.

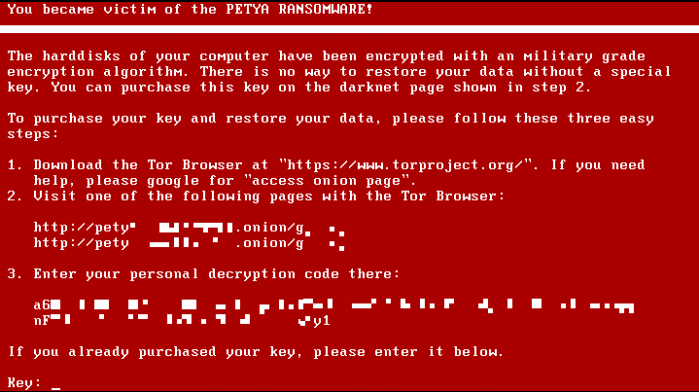

После перезагрузки компьютера жертва атаки наблюдает имитацию сканирования диска (CHKDSK), однако загрузки операционной системы не происходит – вместо этого появляется красный экран с требованиями вымогателей.

Пользователю сообщают, что все данные на жестком диске зашифрованы специальным алгоритмом, и восстановить их можно якобы лишь после выполнения ряда требований. Они включают в себя установку браузера TOR и оплату выкупа в биткойнах (как правило, в размере порядка $400). Взамен хакеры обещают предоставить жертве код разблокировки, цена за который удвоится, если он не будет куплен в течение 7 дней. Специалисты, однако, утверждают, что вовсе не обязательно сразу нести свои кровные хакерам.

КАК С НИМ БОРОТЬСЯ?

Как вы уже поняли, инкарнаций локеров-вымогателей существует множество, и не факт, что после того, как атака на критические объекты инфраструктуры будет погашена, ваш компьютер не “подцепит” одну из модификаций такого вируса. Поэтому основное правило поведения – держать антивирусные базы обновленными, ни в коем случае не переходить по ссылкам от неизвестных отправителей и не устанавливать подозрительное ПО.

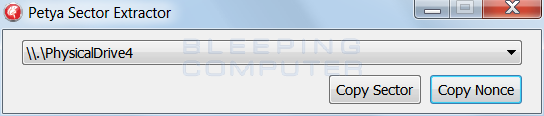

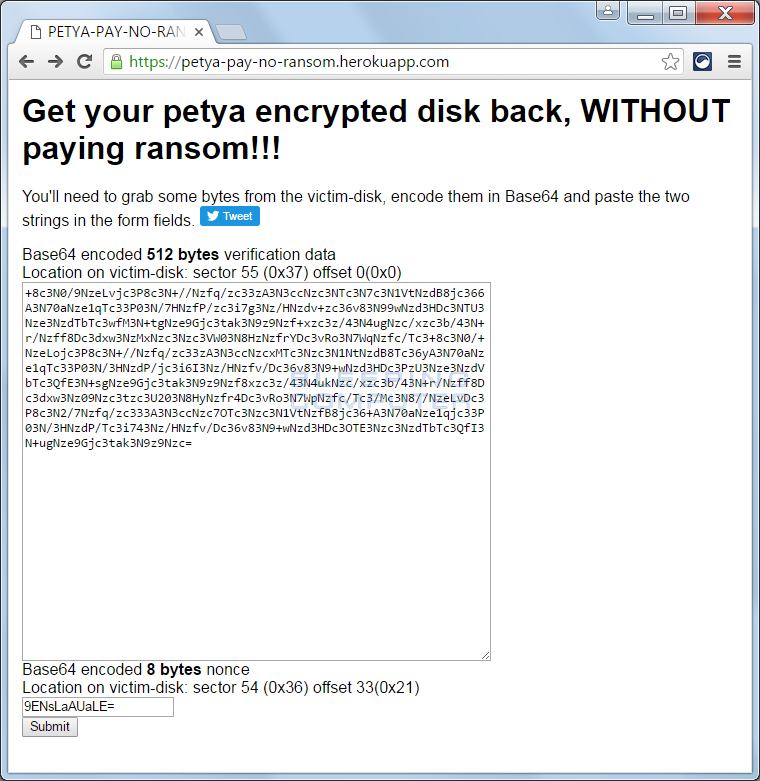

Создатель сайта компьютерной помощи Bleeping Computer Лоуренс Адамс еще в 2016 году сообщил о том, что можно самостоятельно справиться с шифрованием вируса Petya. По его словам, созданный пользователем leostone “генетический алгоритм” способен сгенерировать код для расшифровки за 7 секунд. Для того, чтобы “вылечить” жесткий диск, нужно подсоединить его к другому, незараженному компьютеру с Windows, загрузить “Petya-удалитель” (программу под названием Petya Sector Extractor) и сохранить его на рабочий стол. После этого нужно запустить программу PetyaExtractor.exe и дать ей просканировать все подключенные диски.

Когда программа обнаружит зараженный диск, можно воспользоваться одним из сайтов leostone для генерирования кодов и восстановить доступ к жесткому диску.

Зашифрованный диск подключается обратно, полученный пароль “скармливается” вымогателю, начинается расшифровка, и все работает по-прежнему. Но впредь будьте внимательнее!

ОБНОВЛЕНО 19:55:

Секретарь Совета национальной безопасности и обороны Украины Александр Турчинов проинформировал, что из-за мощной кибератаки на информационные системы широкого спектра Национальный координационный центр кибербезопасности работает по протоколу быстрого реагирования. При этом предварительно уже можно говорить о “российском следе”.

По его словам, все государственные учреждения, которые выполняли рекомендации Национального координационного центра кибербезопасности и были включены в защищенный контур (защищенный узел Интернет-доступа), не пострадали.

Тем временем в Государственной фискальной службе Украины сообщили, что в связи с мощной хакерской атакой на компьютерную сеть ГФС, были отключены некритичные элементы сети. А ЧАЭС осуществляет радиационный мониторинг промышленной площадки в ручном режиме из-за кибератак.

В свою очередь глава “Укрэнерго” Всеволод Ковальчук заверил, что реальных угроз для энергосистемы Украины начавшаяся в полдень масштабная кибератака не несет.

Впоследствии в Кабинете Министров проинформировали, что почти 150 стратегических украинских предприятий не пострадали в результате кибератаки.

“Компьютерные сети центральных органов власти подверглись масштабной хакерской атаке – с 14:00 по киевскому времени. Кибернападение с помощью вируса Petya, который использует недостатки операционных систем, зафиксированы на серверы и персональные компьютеры. Вирус шифрует файловые системы… Серверы Кабинета Министров Украины не пострадали, однако отдельные персональные компьютеры подверглись нападению. Почти 150 стратегических для экономики страны предприятий, сети которых подключены и контролируются специалистами Государственной службы спецсвязи, в том числе АЭС и предприятия, связанные с обеспечением безопасности государства, также не пострадали. Сейчас идет работа по локализации вируса и преодолению последствий кибератак”, – отмечается в сообщении.

В Кабмине уточнили, что специалисты Государственной службы спецсвязи рекомендуют пользователям сетей временно выключить компьютеры.

В данный момент уже возобновил работу официальный сайт Кабмина, а также отделения “Новой почты”. Также известно, что аэропорт “Борисполь” работает в штатном режиме.

ОБНОВЛЕНО 22:35:

Государственная служба специальной связи и защиты информации Украины уже обнародовала рекомендации по предотвращению и противодействию кибератакам, а также повышению уровня защиты информационных ресурсов.

“Среди основных рекомендаций – проверить почту на наличие подозрительных объектов, запретить использовать открытые точки для входа в почту, использовать надежные пароли, обновить программное обеспечение и тому подобное”, – говорится в сообщении.

В свою очередь в киберполиции проинформировали, что хакерская атака на Украину осуществлялась через программу для отчетности и документооборота M.E.doc.

“На данный момент достоверно известно, что вирусная атака на украинские компании возникла из-за программы “M.E.doc.” (Программное обеспечение для отчетности и документооборота)”, – сообщили в киберполиции.

В полиции отметили, что данное программное обеспечение имеет встроенную функцию обновления, а хакерская атака началась после сегодняшнего обновления в 10:30, размер которого составил примерно 333 кб. В дальнейшем, вредоносное программное обеспечение распространялось с помощью уязвимости в протоколе Samba (также использовалась во время атак WannaCry).

Киберполиция рекомендует временно не применять обновления, которые предлагает программное обеспечение “M.E.doc.” при запуске.

Следует отметить, что компании ряда стран мира сообщают об атаке вируса-вымогателя. Так, в числе пострадавших в результате кибератаки – британское рекламное агентство WPP: его IT-системы вышли из строя. Хакеры также совершили атаку на серверы представительств международных компаний Mondelēz International и DLA Piper в Испании. Один из ведущих морских грузоперевозчиков датская компания A.P. Moller-Maersk сообщила, что подверглась кибератаке, которая вывела из строя ее компьютерные системы.

Также пострадала французская компания строительных материалов St Gobain. Атака коснулась и российских компаний.

Тем временем Posteo – поставщик электронной почты, в котором автор Petya размещает почтовый ящик для обработки жертв – из-за массового всплеска вымогательства, закрыл учетную запись электронной почты мошенника: [email protected]. Решение немецкого поставщика электронной почты является катастрофической новостью для жертв Petya, поскольку они не смогут отправить письмо автору вируса в случае, если они захотят заплатить выкуп за восстановление конфиденциальных файлов, необходимых для неотложных вопросов.