Данная информация обнародована на сайте компании.

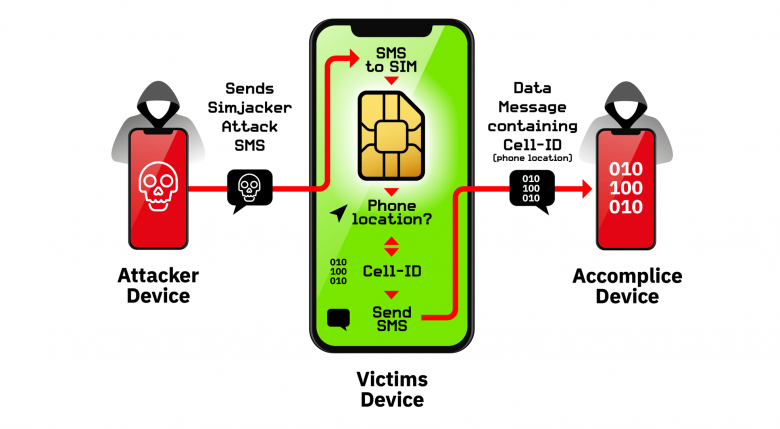

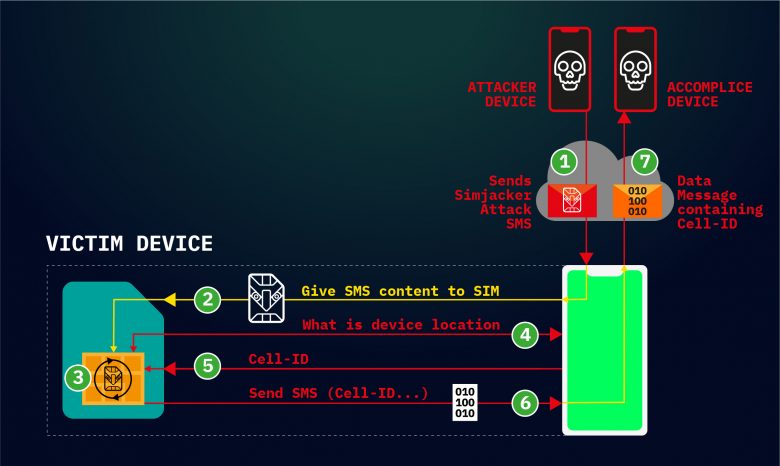

Атака Simjacker заключается в отправке на мобильный телефон SMS-сообщения с определенным типом шпионского кода для SIM Toolkit. Такое сообщение содержит скрытые “инструкции”, через которые можно управлять рядом функций устройства.

Данные инструкции поддерживаются приложением S@T Browser, работающем на SIM-карте устройства. Стоит отметить, что SIM Toolkit и S@T Browser — это старые технологии, поддерживаемые многими мобильными сетями. Они позволяют выполнять на гаджетах ряд действий: запустить браузер, воспроизвести звук либо же показывать всплывающие окна.

Вследствие атаки Simjacker SIM-карта получает команду отправить в ответном сообщении данные о местоположении и IMEI (идентификатор устройства). При этом владелец гаджета никаких сообщений не видит.

Таким образом, злоумышленники при желании могут постоянно слать SMS-сообщения и с их помощью длительное время отслеживать местоположение человека.

Фото: adaptivemobile.com

По данным экспертов AdaptiveMobile Security, данная атака регулярно применялась в течение как минимум последних двух лет, пишет 9to5mac.

Итак, что может делать Simjacker:

- Получить местоположение целевого устройства и его IMEI;

- Распространять любую информацию путём отправки поддельных сообщений от имени жертв;

- Совершать звонки на платные номера;

- Шпионить, приказав устройству позвонить по номеру телефона злоумышленника;

- Загружать вредоносные программы, заставляя браузер устройства открывать вредоносные веб-страницы;

- Отключать SIM-карту;

- Получать информацию о языке на устройстве, заряде аккумулятора и т. д.

“Эта уязвимость активно используется частной компанией, которая сотрудничает с правительствами для мониторинга отдельных лиц. Simjacker и связанные с ним эксплойты представляют огромный скачок в сложности и изощренности по сравнению с атаками, которые ранее проводились в мобильных сетях… С течением времени была получена информация о местонахождении тысяч устройств без ведома или согласия целевых пользователей мобильных телефонов”, – отмечается в исследовании.

Название компании при этом не указывается.

Уязвимость может повлиять на каждый смартфон, использующий SIM-карту, независимо от марки или модели. Таким образом, устройства практически всех производителей позволяют узнать данные о местоположении пользователя.

“Уязвимость Simjacker может распространиться на более чем 1 миллиард пользователей мобильных телефонов во всем мире, что потенциально может повлиять на страны в Северной и Южной Америке, Западной Африке, Европе, на Ближнем Востоке и на любой регион мира, где используется эта технология SIM-карт”, – подчеркивают эксперты.

Фото: adaptivemobile.com

Согласно их данным, атаки Simjacker происходят ежедневно в большом количестве.

“Схемы и количество отслеживающих устройств указывают на то, что это не масштабная операция массового слежения, но операция для отслеживания большого числа людей в различных целях, причем цели и приоритеты операторов меняются со временем”, — отмечают эксперты.

При этом атаки можно легко заблокировать. Для этого нужно, чтобы операторы обновили спецификации, определяющие то, какой код запускается на SIM-картах.

Устаревший S@T Browser до сих пор используется на SIM-картах операторов мобильной связи как минимум в 30 странах мира. Суммарно в них проживает более одного миллиарда человек, и все они подвергаются риску слежки с помощью Simjacker.

- Ранее исследователи из внешней службы безопасности Google объявили, что обнаружили беспрецедентную операцию по взлому iPhone, которая атаковала “тысячи пользователей в неделю” до тех пор, пока не была пресечена в январе.

- Впоследствии американская корпорация Apple обвинила компанию Google в попытках посеять панику среди пользователей iPhone.

Авіасполучення з Україною – реальність чи популізм?

Авіасполучення з Україною – реальність чи популізм?