Об этом сообщают специалисты японской компании Trend Micro.

Уточняется, что еще в октябре 2019 года в WhatsApp для Android был исправлен баг, который мог удаленно выполнить произвольный код на уязвимом устройстве с помощью обыкновенного файла GIF, получая доступ к конфиденциальным данным.

Отмечается, что данный баг относят к классу double-free, он получил идентификатор CVE-2019-11932. Баг позволял удаленно выполнять код на тех устройствах, которые находятся под управлением Android 8.1 и 9.0. При этом в предыдущих версиях операционной системы баг мог только спровоцировать отказ в обслуживании.

По информации специалистов японской компании, данная уязвимость, помимо WhatsApp, оказалась опасной также и для многих других приложений.

По словам экспертов, проблема заключается в опенсорсной библиотеке libpl_droidsonroids_gif.so, являющейся частью пакета android-gif-drawable и использующейся многими приложениями для Android при обрабатывании файлов GIF.

В WhatsApp баг был устранен на версии 2.19.244, однако в других приложениях уязвимость все еще присутствует.

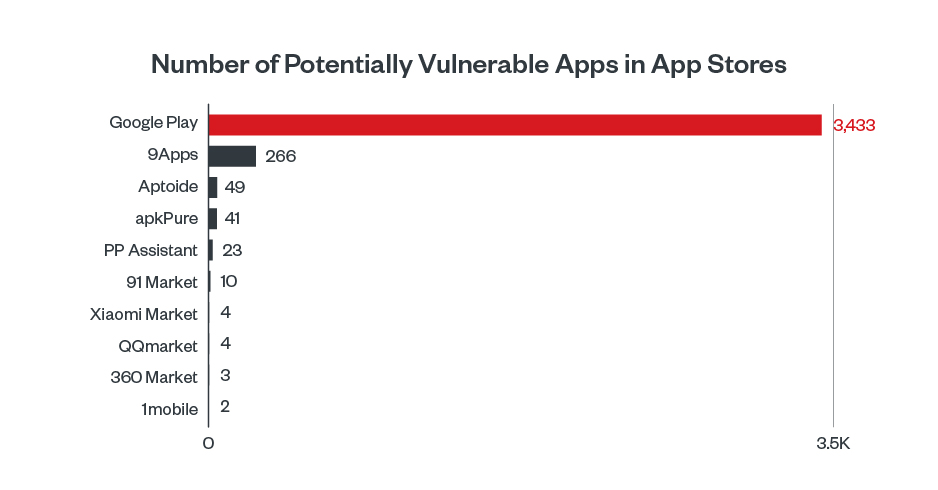

По данным исследователей, в одном только каталоге Google Play остаются уязвимыми больше 3000 приложений, которые используют libpl_droidsonroids_gif.so. Проблема также может представлять угрозу для приложений из сторонних каталогов наподобие 1mobile, 9Apps, 91 market, APKPure, Aptoide, 360 Market, PP Assistant, QQ Market и Xiaomi Market.

Фото: Trend Micro

Эксперты призывают разработчиков побыстрее обновить библиотеку libpl_droidsonroids_gif.so, чтобы не подвергать пользователей риску.

- В США администратор DDoS-сервисов Сергей Усатюк получил 13 месяцев тюремного заключения.