Про це повідомляє видання ZDNet.

Зазначається, що експерти виявили мальвар (англ. malware, шкідлива програма, яка перешкоджає роботі комп’ютера, збирає конфіденційну інформацію або отримує доступ до приватних комп’ютерних систем), який цілеспрямовано нищить дані постраждалих користувачів і перезаписує MBR (анг. Master Boot Record, – код і дані, необхідні для подальшого завантаження операційної системи і розташовані в перших фізичних секторах на жорсткому диску або іншому пристрої для збереження інформації), що перешкоджає нормальному запуску систем .

За даними видання, загалом вдалося виявити чотири штами подібних вайперів (wiper, що в перекладі з англійської “стирати”, – вид шкідливого ПЗ, мета якого – знищити дані на диску комп’ютера-жертви), які об’єднує експлуатація теми коронавірусу та орієнтованість на знищення інформації. З чотирьох зразків мальвару, виявлених ІБ-дослідниками, найбільш просунутими виявилися два, які переписують MBR.

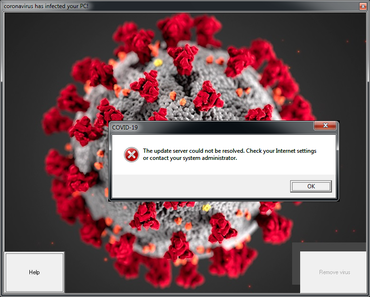

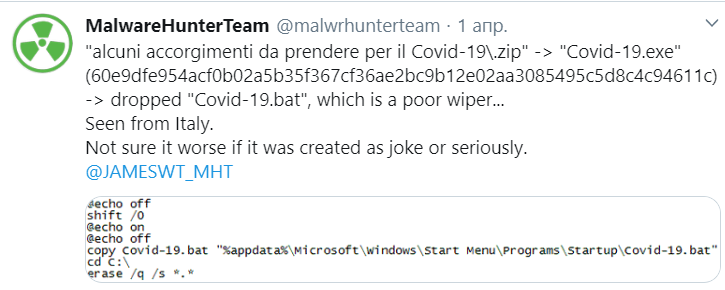

Перший вайпер було виявлено MalwareHunterTeam. За даними компанії SonicWall, цей мальвар поширюється як файл COVID-19.exe і має два етапи зараження.

На першому етапі шкідник демонструє подразнююче вікно, яке користувачі не можуть закрити, так як мальвар вже відключив диспетчер задач Windows. І поки користувачі намагаються розібратися з вікном, мальвар пошкоджує MBR, а потім перезавантажує ПК. В результаті користувача заблоковано, а система не завантажується.

Проте в цьому випадку відновити доступ до комп’ютера і даних можливо – для цього знадобиться спеціальний софт для відновлення MBR.

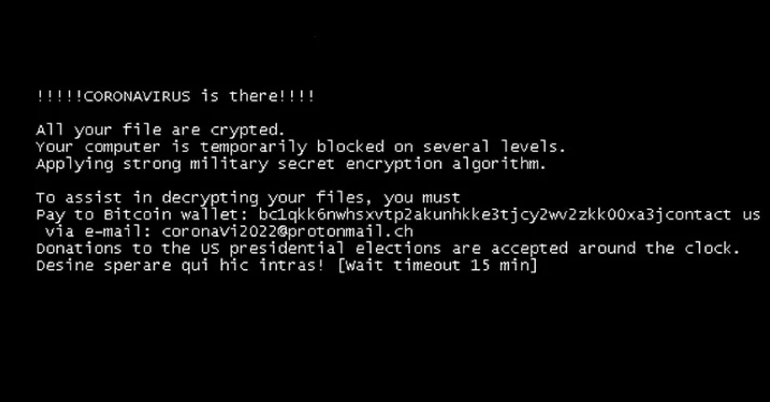

Другий штам “коронавірусного” мальвару теж перезаписує MBR, але виглядає складнішим. На перший погляд, це лише черговий вимагач з назвою CoronaVirus, однак це лише прикриття. Основна функція цього мальвару – розкрадання паролів з зараженого хосту, а потім імітація здирницької діяльності, покликана приховати від жертви реальний стан справ.

Повідомляється, що як тільки CoronaVirus викрав дані жертви, він перезаписує MBR і тим самим блокує систему користувача, фактично позбавляючи жертву доступу до ПК. Так як на цьому етапі користувач бачить повідомлення з вимогою викупу і інформацію про те, що його дані зашифровані, навряд чи йому відразу прийде в голову, що потрібно перевірити, чи не викрав хтось паролі від додатків.

Згідно з аналізом компанії SentinelOne, ІБ-експерта Віталія Кремези і видання Bleeping Computer, даний мальвар також містить код для видалення файлів з ПК жертви, проте на момент вивчення шкідника цей код не був активний.

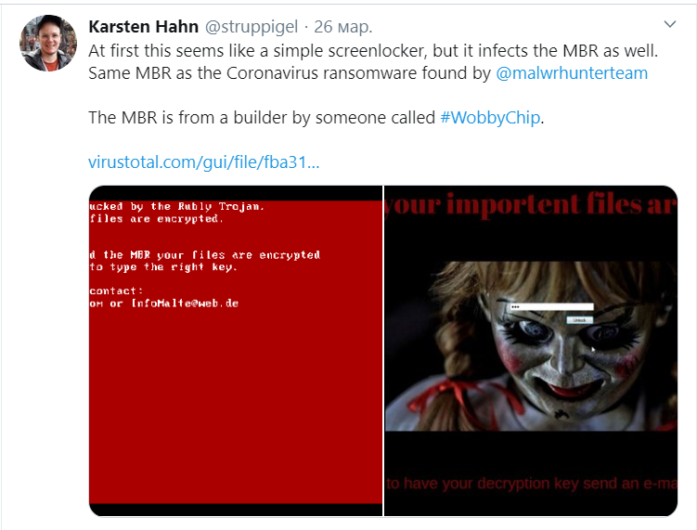

Друга версія цієї ж загрози була помічена експертом компанії G DATA Карстеном Ханом через два тижні. Мальвар зберіг можливість перезапису MBR, однак замінив неактивну функцію видалення даних на працюючий блокувальник екрану.

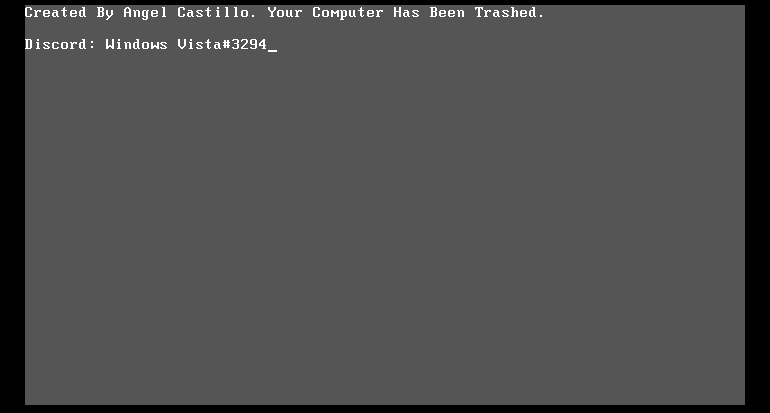

Два інші шкідники, знайдені MalwareHunterTeam, займаються знищенням даних на зараженому комп’ютері.

Перший вайпер був помічений ще в лютому поточного року. Судячи з імені файлу на китайській мові, він призначався для китайських користувачів, хоча наразі немає точних даних про те, поширювався цей мальвар в реальності чи був лише тестовою версією. Другий вайпер був виявлений на цьому тижні: хтось із Італії завантажив зразок шкідника на VirusTotal.

“MalwareHunterTeam описує обидві загрози як вельми слабкі вайпери, маючи на увазі використовувані ними методи видалення файлів – неефективні, схильні до помилок і трудомісткі. Втім, обидва шкідники працюють і дійсно знищують дані своїх жертв, хоча експерт не впевнений, чи є вони чиїмось жартом або ж створювалися як цілком серйозний мальвар”, – йдеться у повідомленні.

- Уразливість в роутерах TP-Link дозволяла без пароля перехоплювати управління.

Помста за “Прямий”? Чому прихильники Порошенка раділи знищенню Харківської телевежі

Помста за “Прямий”? Чому прихильники Порошенка раділи знищенню Харківської телевежі