Про це повідомляє видання xakep.ru.

Уточнюється, що помилка була виявлена фахівцем X-Force Red.

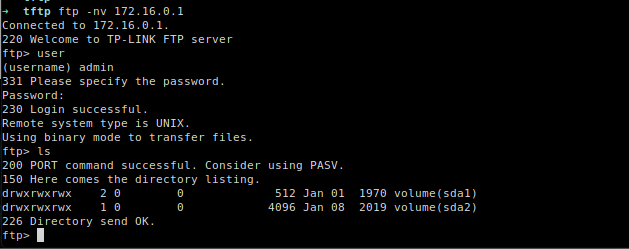

“Використання цієї вразливості може дозволити віддаленому зловмисникові отримати контроль над конфігурацією маршрутизатора через Telnet в локальній мережі (LAN) і підключитися до сервера протоколу передачі файлів (FTP) через локальну мережу або WAN”, – розповів він.

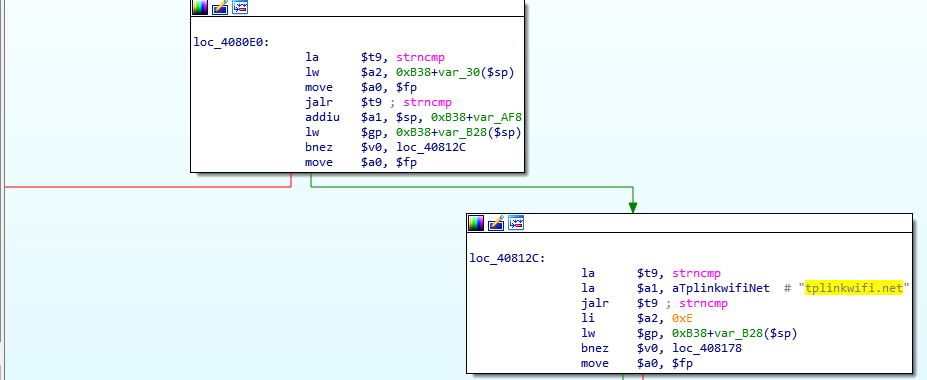

Відзначається, що зловмисник міг відправити HTTP-запит з символьним рядком, довжина якого більше, ніж дозволена кількість байт. У підсумку пароль користувача анулюється і змінюється порожнім значенням. При цьому перевірялися тільки HTTP-заголовки реферера, що дозволяло зловмисникові обманювати службу httpd девайсу при використанні жорстко закодованого значення tplinkwifi.net.

Фото: xakep.ru

Фото: xakep.ru

Повідомляється, що єдиним типом користувачів на даних роутерах є адміністратор, який має повні root–права. Тому зломщик отримував автоматично права адміністратора після завершення атаки. Крім того, доступу до пристрою міг позбутися легітимний користувач, оскільки пристрій перестає приймати паролі.

Уточнюється, що інженерами TP–Link вже були випущені виправлення для роутерів моделей Archer C5 V4, Archer MR200v4, Archer MR6400v4 і Archer MR400v3.

- У США адміністратор DDoS–сервісів Сергій Усатюк отримав 13 місяців тюремного ув’язнення.