Вчера мы писали о том, как на волне “успеха” вымогателя WannaCry последовало рождение имитаторов – Wanna Crypt, Wanna Decryptor, DarkoderCrypt0r, а также вирусов с запоминающимися для славянского уха именами Mischa и Petya. Последнего поспешили обвинить в массированной хакерской атаке 27 июня, однако по зрелому размышлению специалисты утверждают, что Petya “уже не тот”. #Буквы рассказывают, в чем особенности новой версии шифровальщика, который поразил компьютеры в украинских государственных учреждениях.

“ПЕТЯ-2.0” ИЛИ “ПСЕВДО-ПЕТЯ”?

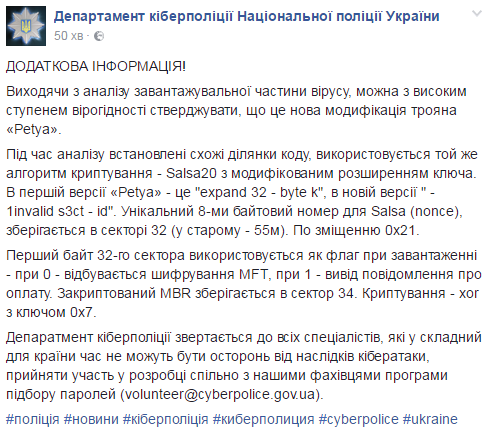

Вчера многие обратили внимание на то, что вирус, нагнавший страха не только на Украину, но и страны Азии, в ряде отчетов фигурировал как “Petya.A”. О том, что он отличается от “просто” Petya – печально известного вируса-локера 2016 года – сегодня рассказала и Киберполиция. “Исходя из анализа загрузочной части вируса, можно с высокой степенью вероятности утверждать, что это новая модификация трояна Petya”, – заявили в ведомстве.

О том, что пользователи по всему миру столкнулись с новой версией вируса, успели заявить и в ряде компаний, специализирующихся на кибербезопасности. Они отмечают, что “Petya 1.0” (который в западном интернете уже окрестили NotPetya и SortaPetya), так же как и WannaCry использует эксплоит ETERNALBLUE, предположительно разработанный специалистами АНБ и впоследствии украденный хакерами. Почему же, детально изучив код, специалисты антивирусных лабораторий говорят, что Petya-2017 не так уж и похож на образец вымогателя 2016 года?

Версии Petya 2016 и 2017 года

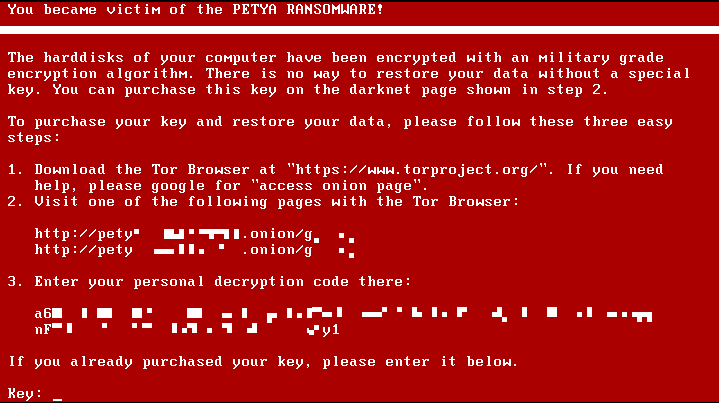

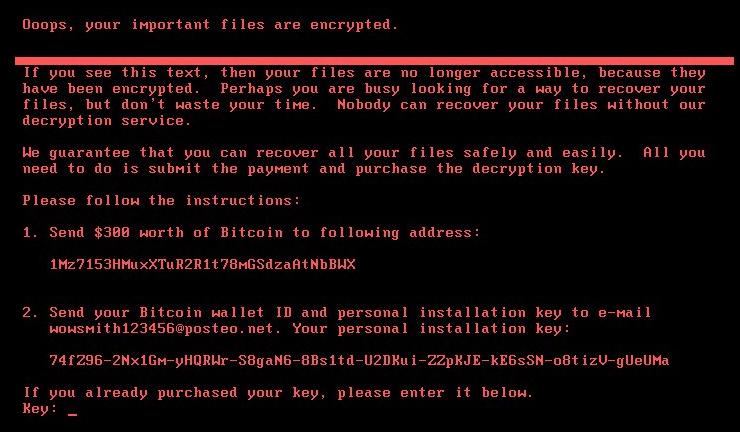

Для создания вируса, безусловно, использовался исходный код старой версии. Однако ее структура сильно отличается от оригинала. В отличие от типичных вымогателей, Petya.A не только шифрует MFT (Master File Table) для разделов NTFS, но и перезаписывает MBR (Master Boot Record). Как и старая версия, он распространяется посредством почтового спама: “подцепить” его можно из вредоносного документа Office, эксплуатирующего уязвимость CVE-2017-0199 в Office RTF. Но из-за непохожести на предыдущую инкарнацию некоторые считают Petya.A не столько орудием мошенников, сколько оружием массового поражения.

Такой версии придерживается блогер и специалист по информационной безопасности The Grugq. По его словам, вымогательство – лишь прикрытие для данного вируса. “Он явно не нацелен на то, чтобы обогатить своего создателя”, – пишет автор. К слову, связываться с создателями Petya.A через е-мейл, указанный в сообщении с требованием выкупа, действительно бесполезно – почтовый ящик [email protected] был заблокирован администраторами ресурса Posteo. Соответственно, платить за разблокировку бесполезно.

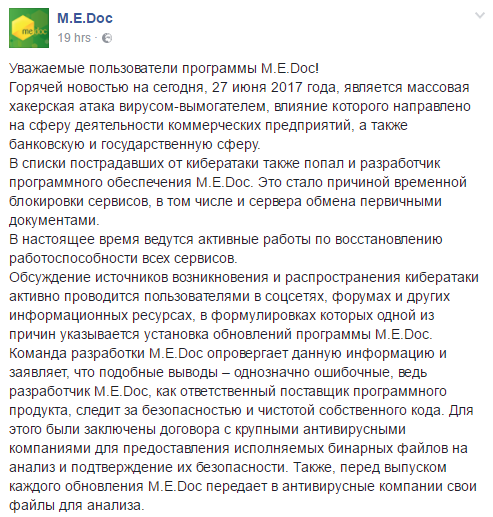

В какую бы версию вы ни верили – о хакерах-мошенниках или правительственных хакерах “на зарплате” – пока что историю распространения вируса удалось отследить лишь до первого заразившегося. “Нулевыми пациентами”, предположительно, были компьютеры компании M.E.doc.

По информации специалистов, заражено было последнее обновление серверов компании от 22 июня. Это подтверждалось и тем фактом, что перед массовой атакой компания на своем сайте писала о постигшей ее вирусной атаке. Впоследствии сообщение было удалено, а в Facebook компании появилось опровержение: представители M.E.doc писали, что “следят за чистотой своего кода”, а посему непричастны к распространению злополучного вируса.

КАК СДЕЛАТЬ “ПРИВИВКУ” СВОЕМУ КОМПЬЮТЕРУ

Кто бы ни был виновником “блэкаута” 27 июня, подумать о безопасности своего компьютера следует каждому. Как пишут профильные издания, массового заражения пресловутым WannaCry удалось избежать благодаря найденному аварийному средству: в ответ на вирус, “обваливавший” компьютеры по всему миру, британцы из MalwareTech “обвалили” сам вирус, зарегистрировав домен, к которому вредоносное ПО обращалось при загрузке – iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. В Petya.A подобной уязвимости нет, так что остановить его одним махом не получится – однако предотвратить попадание в заложники отдельно взятого компьютера можно.

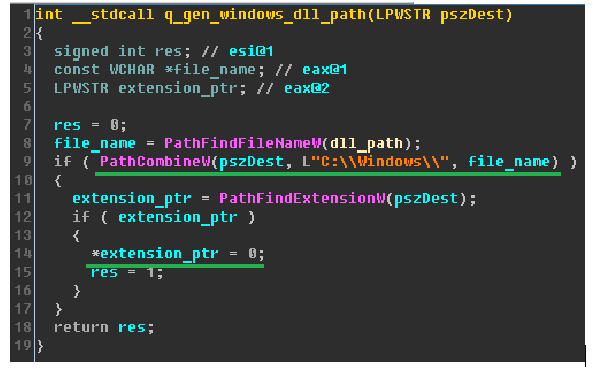

Вместо проверки существования домена-набора букв, Petya.A обращается по адресу C:\Windows и ищет там файл perfc. Не обнаруживая его – шифрует данные.

Так что для того, чтобы защитить свой жесткий диск от вируса, достаточно создать такой файл (но правило “незнакомые файлы не открывать, по подозрительным ссылкам не ходить” все равно никто не отменял!). Итак, чтобы предотвратить запуск Petya, следует:

• установить критическое обновление MS17-010, ликвидирующее уязвимости для шифровальщиков;

• создать по адресу C:\Windows файл perfc (без расширения), сделав его доступным только для чтения;

• и для пущей безопасности – отключить протоколы WMIC и SMBv1.