Исследователи компании Symantec сообщили об обнаружении в онлайн-магазине Google Play приложения HTML Source Code Viewer, которое незаметно воровало медиафайлы пользователей.

Об этом сообщает xakep.ru.

Разработчиком приложения HTML Source Code является компания Sunuba Gaming, а суть самого приложения отражена в названии: благодаря данной утилите пользователи получали возможность просматривать код веб-страниц. Для этого требовалось лишь ввести URL, после чего пользователи могли работать с исходным кодом. За все время программу установили от 1000 до 5000 раз, согласно официальной статистике Google Play.

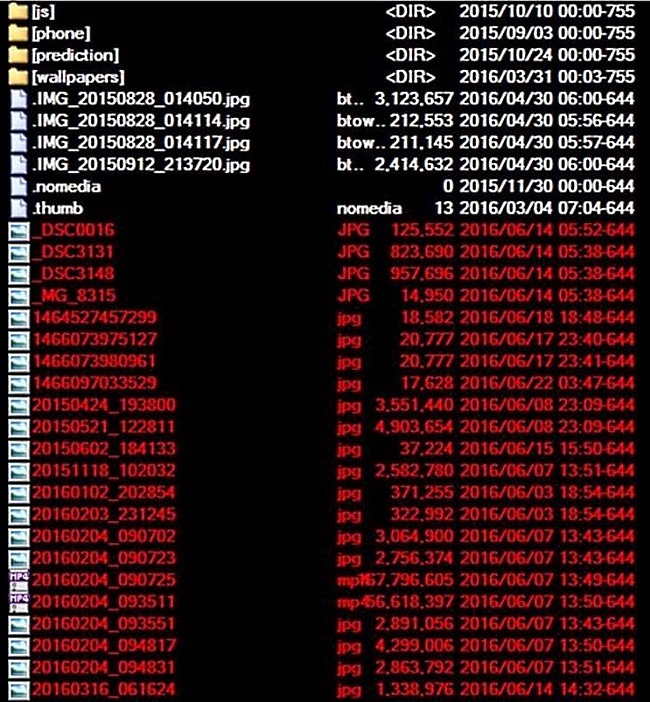

Несмотря на то, что вредоносное приложение предоставляло жертвам заявленную функциональность, HTML Source Code Viewer также сканировало директории /DCIM/Camera и /DCIM/100LGDSC/. Речь идет о проверке стандартных мест размещения пользовательских фото- и видеозаписей. В том случае, если приложение обнаруживало информацию, файлы автоматически загружались на специальный сервер, который находится в Азербайджане (proqnoz.info).

ЧИТАЙТЕ ТАКЖЕ: Веб-клиент Telegram не был защищен от кликджекинга

Отметим, что исследователям удалось получить доступ к серверу операторов приложения, где были обнаружены фото и видео жертв. В агентстве подчеркнули, что самые ранние из медиафайлов относятся к марту 2015 года, а самые свежие – к июлю 2016 года.

“Личные медиафайлы такого рода могут использоваться для шантажа, вымогательских атак, кражи личности, порнографии и других форм мошенничества”, — передает агентство комментарии экспертов.

После этого, как было установлено, каково реальное предназначение HTML Source Code, все собранные данные передали Google. На данный момент приложение недоступно в официальном каталоге.

Напомним, ранее стало известно, что ФБР сотрудничает с бывшим сотрудником TOR для слежки за пользователями анонимной сети. В частности, он сумел разработать софт, благодаря которому были арестованы десятки пользователей TOR, а также помог силовикам выследить создателя магазина наркотиков Silk Road.