Операція розпочалася приблизно десять років тому, повідомляє американське видання The New York Times.

У лютому 2010 року агент Федерального бюро розслідування (ФБР) під прикриттям зустрівся в готелі на Манхеттені (Нью-Йорк) з експертом з інформаційних технологій. Саме цей експерт був метою конфіденційного розслідування, яке планували тривалий час. ІТ-спеціаліст Крістіан Родрігес розробив справді унікальний продукт. Це була особлива закодована система зв’язку. Її запропонували придбати мексиканському наркобаронові Хоакіну Гусману Лоеру (Ель Чапо).

Агент під прикриттям в образі російського мафіозі сказав Родрігесу, що хотів би придбати закодовану систему обміну інформацією. Агент назвав кілька вимог, яким мала б відповідати система. Зокрема, аби правоохоронці не могли прослуховувати його та читати його повідомлень.

З того моменту розпочалася спеціальна таємна операція, яка дала змогу ФБР зламати таємну мережу наркобарона. Через цю систему було перехоплено майже 200 цифрових телефонних дзвінків. Під час цих розмов наркобарон обговорював деталі великих угод з продажу наркотиків й незаконні виплати мексиканським чиновникам, які закривали очі на дії наркотрафіку. Протягом годин телефонних розмов наркобарон обговорював різні деталі угод. Зібрану інформацію передали до суду, де розглядали обвинувачення проти Ель Чапо.

Про те, що наркобарона та його соратників прослуховували через “закодовану” систему – стало відомо напередодні. Агент ФБР Стівен Марстон, який допомагав у проведенні операції, виступив свідком на суді проти Ель Чапо. Представник ФБР сказав присяжним, що важливим кроком було залучення Родрігеса до роботи з американськими спецслужбами.

Ще у 2011 році Родрігес передав ФБР секретні ключі кодування своєї системи після того, як переніс сервери мережі з Канади до Нідерландів під час планового оновлення.

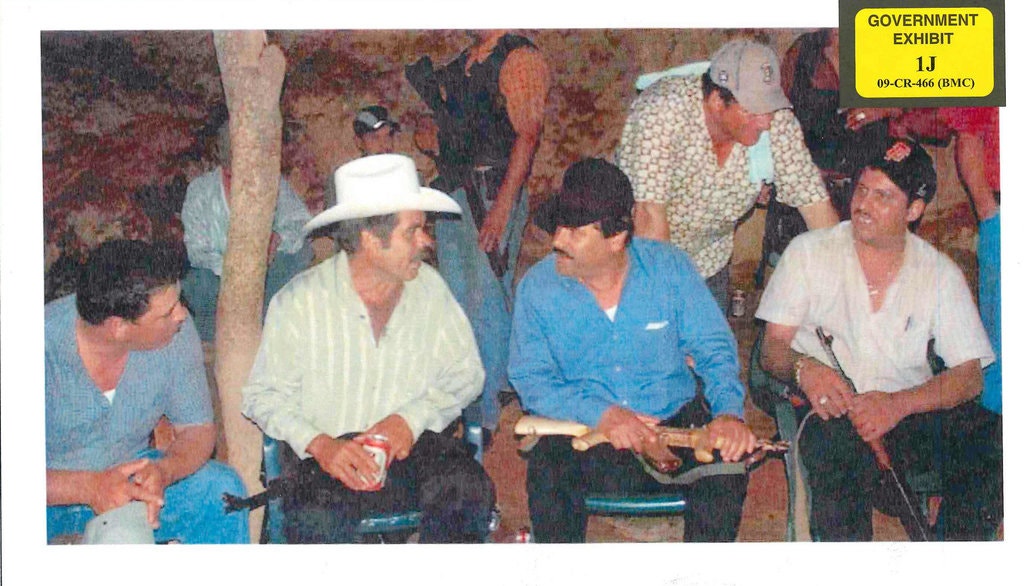

На слуханнях у справі Ель Чапо в Федеральному суді Брукліна (Нью-Йорк) звинувачення надало чимало доказів. Зокрема, фото з камер відеоспостереження, бухгалтерські книги, задокументовані угоди з продажу та перевезення наркотиків, свідчення помічників, дистриб’юторів та постачальників наркобарона. Але вперше в історії суд отримав розмови лідера наркокартелю. Тоді представники ФБР повідомили, що змушені були використати зашифровану систему обміну інформацією.

Перші дзвінки, які прослуховувало ФБР, датовано квітнем 2011 року. До прикладу, Ель Чапо просив одного зі своїх колег, Орсо Івана Гастелума Круза, не боротися з мексиканськими правоохоронцями.

“Перестань бігати за поліціянтами. Вони нам допомагають”, – сказав тоді Гусман.

У відповідь Круз (ім’я під прикриттям Чоло Іван) скаржився, що поліціянти його не поважають та не хочуть “правильно поводитись”.

В іншій серії дзвінків Гусман обговорював тему про те, аби спорядити оперативника картелю Гато для підкупу нового командира федеральної поліції.

Щодо того, як картель отримав “зашифровану” систему обміну інформацією, один з колумбійських постачальників Гусмана, Хорхе Сіфуентес, який працював з ФБР, як “ІТ-спеціаліст”, розповів у суді, що Родрігес пообіцяв організувати безпечний канал зв’язку для керівництва картелем. Його система працювала за протоколом VoiP й була доступна лише через підключення до Мережі. Гусман міг зайти в систему через Wi-Fi у будь-якій точці доступу.

Після кожного дзвінка ФБР могло прослуховувати його через кілька днів.

З квітня 2011 року по січень 2012 року американські урядовці перехопили понад 1,5 тисячі дзвінків через голландські спецслужби. Після цього спецслужби порівняли голоси на записах з реальними голосами наркобарона та представників його картелю.

Для Родрігеса ця робота під прикриттям стала надважкою. Через два роки він переніс “нервовий зрив” в результаті “стресу”, до якого призвела робота на Гусмана. Окрім цього, після продажу “закодованої системи обміну інформацією”, представники картелю намагалися встановити місцеперебування “свідка”. В наркокартелі підозрювали, що Родрігес міг бути пов’язаний з американськими федеральними агентами.

Застосунок для шифрування, ключ до якого був у ФБР

На початку червня представники американських правоохоронних органів повідомили, що в результаті довготривалої операції змогли перехопити понад 20 мільйонів повідомлень на 45 мовах світу й заарештували не менше 800 осіб, причетних до різного типу злочинів.

Спецоперація тривала три роки.

Спочатку Федеральна поліція Австралії (AFP) спільно з Федеральним бюро розслідувань США провели операцію Ironside чи Trojan Shield, під час якої відстежували повідомлення представників кримінальних угруповань, які послуговувалися спеціальним застосунком для шифрування повідомлень AN0M. У відомствах мали ключ до шифрів.

Цим застосунком користувалися представники різних кримінальних угруповань, аби шифрувати повідомлення, якими обмінюються. Прочитати повідомлення можливо лише за умови, якщо введеш спеціальний код.

У ФБР створили спеціальну платформу, яка розшифровувала всі повідомлення, які надсилали користувачі застосунку. Їх читали, аналізували та групували за рівнем загроз та типом запланованого злочину. Зокрема, це були повідомлення стосовно продажу наркотиків, продажу зброї, планування вбивств тощо. За повідомленнями зловмисників спостерігали 9 тисяч працівників правоохоронних органів у 18 країнах світу.

В Європолі схарактеризувати операцію, як “одну з наймасштабніших та найскладніших операцій правоохоронних органів щодо боротьби із зашифрованою злочинною діяльністю”.

В результаті операції було заарештовано 224 злочинці в десятках країн, а також висунуто звинувачення 526 зловмисникам в Австралії.

Завдяки операції з 2018 року було вилучено 3,7 тонни наркотиків, 104 одиниці зброї, майже 45 мільйонів доларів готівкою, а також активи, які теоретично оцінили в мільйони доларів. Окрім цього, в AFP не дали змоги реалізувати 20 вбивства.

Як працював застосунок та де його брали злочинці

Злочинці купували на чорному ринку мобільні телефони з однією функцією. Замість застосунку “Калькулятор” там був застосунок для обміну зашифрованими повідомленнями та фотографіями. Протягом багатьох років зловмисники користувалися цим застосунком і навіть не здогадувалися, що шифр від застосунку мали в ФБР. Зловмисники настільки довіряли застосунку й були впевнені у його безпечності, що часто писали не закодовані повідомлення, конкретно вказуючи точки продажу наркотиків, зброї й так далі. Злочинці навіть не здогадувалися, що насправді застосунком керували в ФБР, а координувала операцію австралійська поліція.

У телефоні не було нічого окрім “Калькулятора”. Коли користувач вимикав застосунок, потрібно було ввести спеціальний код, після чого, по зашифрованій системі, користувачі могли відправляти повідомлення та фотографії з наскрізним шифруванням.

Протягом трьох років спецоперації на чорному ринку продали понад 12 тисяч мобільних телефонів із встановленим застосунком Anom. Телефони потрапили в 300 злочинних синдикатів, які функціонували в понад 100 країнах.

Вартість телефонів залежала від місця продажу. Як правило, продавали їх за контрактом на шість місяців за 1700 американських доларів.

Алгоритм роботи застосунку Anom

У ФБР пояснили, що операція розпочалася на початку 2018 року після того, як бюро ліквідувало канадську службу шифрування Phantom Secure. Саме ця компанія була постачальником мобільних телефонів із встановленим застосунком на чорний ринок. Їх, як правило, купували наркоторговці. Зокрема, телефони опинилися всередині наркокартелю Сіналоа (Мексика).

Зрозумівши, що ніша не зайнята, у ФБР найняли дистриб’ютора Phantom Secure, який займався розробленням нової системи зашифрованого зв’язку Anom. Інформатор погодився працювати на ФБР та дозволив спецслужбі контролювати роботу застосунку. За допомогу він отримав 120 тисяч доларів.

ФБР та інформатор розробили спеціальний “ключ”, який дав змогу їм переспрямувати всі повідомлення до третіх країн та розшифровувати їх. Таким чином, вдалося перехопити приблизно 27 мільйонів повідомлень.

Інформатор особисто передавав такі мобільні телефони в дуже закриті кримінальні кола.

Правоохоронці розповіли, що прорив відбувся, коли їм вдалося передати один з телефонів із встановленим застосунком в руки Джозефу Хайкану Айїку, австралійцю, який втік з країни 10 років тому. В поліції були впевнені, що саме він займається імпортом наркотиків з Туреччини. Його, разом з 16 спільниками з Австралії, Фінляндії, Швеції, Колумбії, Великої Британії та Нідерландів, заарештували.

Застосунок дав можливість дізнатися про те, що злочинці організували доставлення кокаїну з Еквадору в Бельгію в контейнері з банками тунця. Також кокаїн перевозили в запакованих конвертах французьких дипломатів зі столиці Колумбії.

Але через застосунок Anom правоохоронцям вдалося отримати лиши незначний відсоток всіх зашифрованих повідомлень. згодом представники ФБР отримали дозвіл на прослуховування телефонних дзвінків користувачів, які користувалися застосунком Anom.

Операція Trojan Shield – масштабна копія операції проти Ель Чапо

Історія, яка понад десять років тому почалася зі справи Ель Чапо, стала поштовхом та мотивацією для ФБР для розроблення масштабної компанії.

Однак її результати дивовижні: 800 арештів, затримання представників правоохоронних органів, операції в 16 країнах, обшуки в 700 будинках, вилучення тонн наркотиків, 250 одиниць вогнепальної зброї, 55 автомобілів класу люкс, 48 мільйонів в різних валютах та криптовалюті.

Держава змінює правила тютюнового та алкогольного ринку: Гетманцев про свій законопроєкт, економіст – критикує

Держава змінює правила тютюнового та алкогольного ринку: Гетманцев про свій законопроєкт, економіст – критикує